Kaspersky araştırmacıları, 2009’dan beri etkin olan ve bir dizi çok taraflı kampanyayla kontaklı olduğu tespit edilen, epey üretken gelişmiş tehdit aktörü Lazarus’un daha evvel bilinmeyen bir kampanya yürüttüğünü belirledi. Kampanya 2020’nin başından beri ThreatNeedle isimli özel bir art kapı aracılığıyla savunma sanayisini hedefliyor. Art kapı, hassas bilgileri toplayan virüslü ağlar aracılığıyla hareket ediyor.

Lazarus, günümüzün en faal tehdit aktörlerinden biri. 2009’dan beri faal olduğu bilinen Lazarus, bugüne dek büyük ölçekli siber casusluk kampanyalarına, fidye yazılımı kampanyalarına ve hatta kripto para piyasasına yönelik ataklara dahil oldu. Son birkaç yıldır finans kurumlarına odaklanan Lazarus’un, 2020’nin başında savunma sanayiini amaçları ortasına eklediği anlaşılıyor.

Kaspersky araştırmacıları, bir kurumun şüphelendiği güvenlik tehdidine müdahale için çağrıldıklarında bu kampanyadan birinci kere haberdar oldular ve kurumun özel bir art kapının kurbanı olduğunu keşfettiler. ThreatNeedle olarak isimlendirilen bu art kapı, virüslü ağlar aracılığıyla yatay olarak hareket ediyor ve bâtın bilgilerin çalınmasını sağlıyor. Tehditten şimdiye dek bir düzineden fazla ülkede yer alan kuruluşlar etkilendi.

Tehdit birinci bulaşmasını maksatlı kimlik avı yoluyla gerçekleştiriyor. Kurum içinde hedeflenen bireye berbat gayeli kod içeren bir Word belgesi yahut şirket sunucularında barındırılan bir kontağın olduğu e-postalar gönderiliyor. E-postaların konusu ekseriyetle pandemiye dair acil güncellemelerle ilgili oluyor ve bildiriye saygın bir tıp merkezinden gönderilmiş süsü veriliyor.

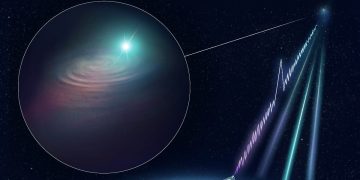

Belge açıldığında, makus emelli kod sisteme giriyor ve dağıtım sürecinin bir sonraki evresine geçiliyor. Kampanyada kullanılan ThreatNeedle berbat maksatlı yazılımı, Lazarus kümesine ilişkin olan ve daha evvel kripto para şirketlerine saldırdığı görülen Manuscrypt isimli bir berbat emelli yazılım ailesine ilişkin. ThreatNeedle sisteme kurulduktan sonra kurbana ilişkin aygıtın tam denetimini ele geçiriyor, evrakları değiştirmekten uzaktan gönderilen komutları yürütmeye kadar her şeyi yapabiliyor.

Saldırının en değişik tarafı, kümenin hem ofis BT ağlarından (internet erişimi olan bilgisayarları içeren ağ) hem de tesisin sonlandırılmış ağından (kritik misyon varlıklarını ve son derece hassas datalara sahip bilgisayarları içeren, internete bağlı olmayan ağ) bilgi çalma hünerine sahip olması. Şirket siyasetine nazaran bu iki ağ ortasında hiçbir bilgi aktarılmaması gerekiyor. Lakin, yöneticiler sistemleri korumak için her iki ağa da bağlanabiliyor. Lazarus bunu yönetici iş istasyonlarının denetimini ele geçirerek ve kısıtlanmış ağdaki bilinmeyen bilgileri çalmak için makus maksatlı bir ağ geçidi kurarak gerçekleştiriyor.

Kaspersky Global Araştırma ve Tahlil Grubu (GReAT) Kıdemli Güvenlik Araştırmacısı Seongsu Park, şunları söylüyor: “Lazarus, tahminen de 2020’nin en etkin tehdit aktörüydü. Bu durum yakın vakitte değişecek üzere görünmüyor. Bu yılın Ocak ayında Google Tehdit Tahlili Takımı, Lazarus’un güvenlik araştırmacılarını amaç almak için birebir art kapıyı kullandığını bildirdi. Gelecekte öteki ThreatNeedle hücumları da bekliyoruz, gözümüzü dört açacağız.”

Kaspersky ICS CERT Güvenlik Uzmanı Vyacheslav Kopeytsev de şu eklemeyi yapıyor: “Lazarus yalnızca üretken değil, birebir vakitte son derece sofistike bir küme. Sırf ağ bölümlemesinin üstesinden gelmekle kalmadılar, birebir vakitte epeyce şahsileştirilmiş ve tesirli amaç kimlik avı e-postaları oluşturmak için kapsamlı araştırmalar yaptılar ve çalınan bilgileri uzaktaki sunucuya aktarmak için özel araçlar geliştirdiler. Hala uzaktan çalışmanın getirdiği zorluklarla uğraşan ve nispeten daha savunmasız olan sanayilerle, bu tıp gelişmiş hücumlara karşı müdafaa sağlamak için ekstra güvenlik tedbirleri almak çok kıymetli.”

ThreatNeedle kampanyası hakkında daha fazla bilgiyi Kaspersky ICS CERT web sitesinde bulabilirsiniz.

Kurumunuzu ThreatNeedle üzere ataklardan korumak için Kaspersky uzmanları şunları öneriyor:

- Hedefli hücumların birçok kimlik avı yahut başka toplumsal mühendislik teknikleriyle başladığından, işçinize temel siber güvenlik eğitimi verin.

- Kurumunuzun operasyonel teknoloji (OT) yahut kritik altyapısı varsa, kurumsal ağdan ayrılmış olduğundan yahut yetkisiz kontaklara müsaade verilmediğinden emin olun.

- Çalışanların siber güvenlik siyasetlerinden haberdar olmasını ve bunlara uymasını sağlayın.

- SOC takımınızın en son tehdit istihbaratına (TI) erişim sağlayın. Kaspersky Tehdit İstihbarat Portalı, şirketin TI için sunduğu erişim noktasıdır ve Kaspersky tarafından 20 yıldan uzun müddettir toplanan siber atak bilgilerini ve tahlilleri sağlar.

- Kaspersky Anti Targeted Attack Platform üzere, ağ seviyesinde gelişmiş tehditleri erken kademede algılayan kurumsal nitelikte güvenlik tahlilleri kullanın.

- OT ağ trafiğinde izleme, tahlil ve tehdit algılamaya imkan tanıyan Kaspersky Industrial CyberSecurity üzere endüstriyel düğümler ve ağlar için özel olarak tasarlanmış bir tahlilden yardım alabilirsiniz.

Kaspersky ICS CERT hakkında

Kaspersky Industrial Control Systems Siber Acil Durum Müdahale Grubu (Kaspersky ICS CERT), endüstriyel işletmeleri siber akınlardan korumak için otomasyon sistemi satıcılarının, endüstriyel tesis sahiplerinin ve operatörlerinin ve BT güvenliği araştırmacılarının uğraşlarını koordine etmek için Kaspersky tarafından 2016 yılında başlatılan global bir projedir. Kaspersky ICS CERT, eforlarını temel olarak endüstriyel otomasyon sistemlerini ve Endüstriyel Objelerin İnternetini hedefleyen potansiyel ve mevcut tehditleri belirlemeye ayırır. Kaspersky ICS CERT, endüstriyel işletmeleri siber tehditlerden müdafaaya yönelik teklifler geliştiren önde gelen memleketler arası kuruluşların faal bir üyesi ve ortağıdır.

Kaynak: (BHA) – Beyaz Haber Ajansı